Кибершантаж, на самом деле, это большой, и даже очень большой бизнес. И, натурально, развивается этот бизнес, как и любой другой, в условиях невидимой руки рынка. Крупный бизнес требует соответствующего масштабирования. Отсюда логически исходит потребность в инновационных моделях.

Дадада, представьте себе, кибершантаж тоже внедряет инновации.

Справочно:

— В марте 2021 компанию Acer атаковал вирус-вымогатель REvil. Хакеры потребовали от компании выкуп размером $50 млн;

— В мае 2021 года одна из крупнейших страховых компаний США CNA Financial заплатила хакерам $40 млн за восстановление контроля над своей внутренней сетью;

— 3 июня 2021 года Fujifilm сообщила об остановке нескольких серверов после атаки вируса-вымогателя; вредоносная кампания была организована при помощи трояна Qbot.

Про Колониаль Пайплайн я вам рассказывал.

И про атаку на мясокомбинат тоже рассказывал.

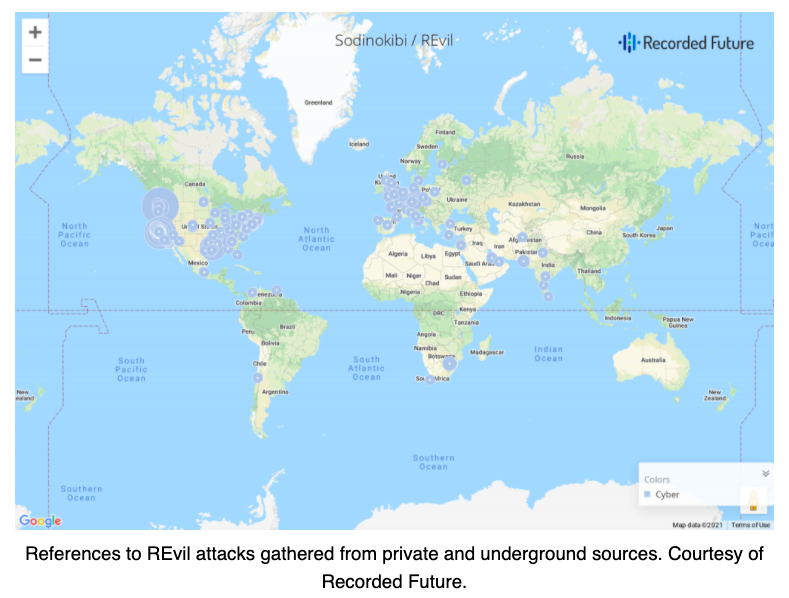

Вот тут география охвата группировки REvil.

И снова к инновациям в сфере кибершантажа. Новое развитие в этом секторе получила модель, которая называется «программа-вымогатель как услуга». На практике она представляет собой экосистему, в которую входят три ключевых игрока.

Верхний уровень состоит из небольших групп, которые создают сложное вредоносное ПО, блокирующее компьютерные системы и шифрующее данные в компаниях-объектах атаки.

Активными являются более сотни таких групп, хотя глобально работают не больше 12-15 киберпреступных организаций.

Наиболее известными из них являются DarkSide и REvil, обвиняемая во взломе крупнейшего американского мясокомбината JBS. REvil вот только что засветилась в атаке на подрядчика, завязанного на военные ядерные программы США.

Фишка в том, что люди, которые пишут вредоносное программное обеспечение для кибершантажа, на деле не занимаются атаками самостоятельно. Вредоносное ПО распространяется через хакерские группы второго уровня, известные как «аффилированные лица». Количество таких субподрядчиков может доходить до 60.

Это такой, типа, аутсорсинг в сфере кибершантажа. Он дает возможность группам верхнего уровня работать с небольшой долей прибыли, но, практически, без риска.

Affiliates выполняют большую часть практической работы. Они запускают атаку вредоносного ПО, требуют выкуп, ведут переговоры с пострадавшей компанией и собирают деньги, почти всегда в криптовалюте. В результате affiliates обычно оставляют себе большую часть денег, часто более 75%.

Тем не менее, affiliates не могут нанести удар, пока не получат доступ к компьютерной сети компании-жертвы.

И вот тут в игру вступает третий уровень: старые добрые хакеры, кустари-одиночки. Их сейчас всё чаще называют брокерами доступа (по аналогии с одноименным ПО, обеспечивающим безопасность в системах, использующих облачную технологию).

Брокеры доступа (в плохом смысле) пасутся в Dark Web, и взлом для них нечто вроде занятия “из любви к искусству”. Или, точнее говоря, бесконечный спор между своими на тему “у кого троян лохмаче”.

Хакеры пробивают защиту, взламывают сервера компаний и/или организаций. Потом сообщают об этом друзьям-соперникам, как о новом спортивном достижении.

Динозавры хакинга сами не наносят никакого ущерба взломанным объектам. Но могут продать нелегальную точку входа разным сетевым марвихерам, за долю малую. Обычно за $4000-$5000.

Примечательно, что весь этот теневой рынок построен исключительно на доверии. На криминальные форумы хакеров в Даркнете можно попасть лишь предъявив доказательства того, что новичок совершил уголовно наказуемое киберпреступление.

Таким образом сообщества кибершантажистов защищают себя от проникновения провокаторов и сетевых кибер-агентов под прикрытием. Да и в этом случае придется пройти проверку — то есть кандидату поручают совершить акт криминального хакерства по выбору сообщества.

Вы уж извините за трюизм, но тут у нас чисто “Эра Милосердия”. Любая группа кибершантажистов, выйдя на мировой уровень, тут же рисует углём котёнка на стене. Для форсу бандитского.

Так или иначе, они работают в криминальной зоне, и государственные структуры кибербезопасности ведут на них охоту. Сегодня к этому подключаются и частные охранные конторы. Ведутся исследования, собирается статистика.

Справочно:

Среди компаний и вообще бизнесов, подвергшихся кибершантажу,

66% организаций сообщили о значительной потере доходов в результате атаки программ-шантажистов;

35% предприятий, уплативших выкуп, выложили от $350 000 до $1,4 миллиона в то время как 7% заплатили выкуп, превышающий $1,4 миллиона;

53% организаций указали, что их бренд и репутация пострадали в результате успешной атаки;

32% организаций сообщили об уходе персонала уровня высшего управленческого звена в результате атак программ-шантажистов;

29% сообщили, что были вынуждены сокращать общую численность персонала из-за финансовых проблем, возникших после атаки с использованием программ-шантажистов;

трудно поверить, но 26% организаций сообщили, что атака кибер-шантажистов привела к полной остановке деятельности на различные периоды времени.

И, наконец, о “русских хакерах” в Женеве.

Тема поднималась, Байден просил Путина употребить влияние. И даже представил “Список Шестнадцать”, он же список американских объектов инфраструктуры, которые Путин может оградить от «сетевых биндюжников», действующих с территории России. Про территорию России — не доказано. Традиционное хайли лайкли, всё, как мы любим.

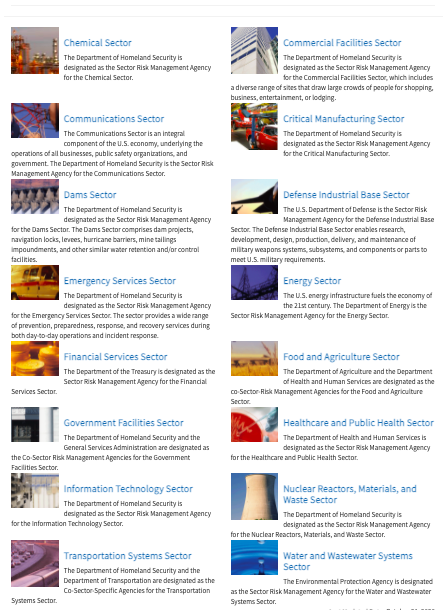

Ну, и в ЮСА все сразу закипишили. Мол, Байден передал Путину перечень наших уязвимостей. Я нашёл “суперсекретный” этот перечень уязвимостей. Три минуты потратил. Смотрите картинку.

Данный перечень секторов был определен Директивой №7 от 17 декабря 2003 года, подписанной президентом Бушем-младшим. Перечисленные в ней 16 секторов критической инфраструктуры, а также активы, системы и сети, физические и/или виртуальные, считаются настолько важными для Соединенных Штатов, что их выведение из строя или разрушение создаст угрозу подрыва общей безопасности, экономической безопасности, национальной системы общественного здравоохранения etc., причем в любой комбинации сочетаний.

Такой список вы сами можете составить для любой страны. Да что там страны! Вы такой список уязвимостей можете составить даже для своей квартиры или дачи. И даже персонально для себя. А уж если сильно-сильно опасаетесь, то не дрочите, сидя перед монитором. Или заклеивайте объектив встроенной камеры изолентой. Лучше берите нашу, черную матерчатую, советского образца.

Такова их дислокация.